Межсетевой экран Cisco ASA

Cisco Systems — лидер мирового рынка межсетевых экранов по результатам исследований, например, по отчету за 2018 год от Frost&Sulivan. Самым известным продуктом компании в области безопасности является Cisco ASA.

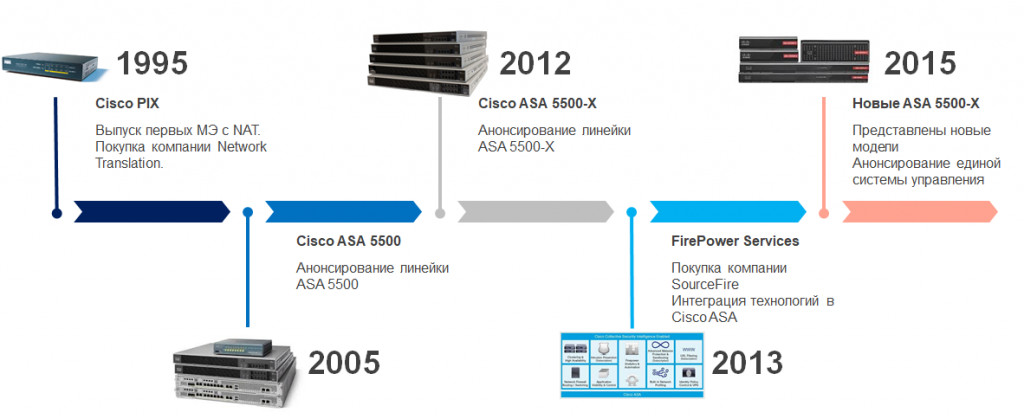

Краткая ретроспектива

Межсетевой экран Cisco ASA — преемник серии PIX, которые были первым файрволами Cisco и обеспечили превосходство компании в этом сегменте сетевых устройств. На инфографике представлена хронология основных событий.

Главным событием стало приобретение компании SourceFire — разработчика системы предотвращения вторжений (СПВ) Snort и антивируса AMP. Технологии компании были интегрированы в продукты линейки 5500-X и известны как сервисы FirePower. С тех пор устройства совершенствуются в механизмах защиты и удобстве управления.

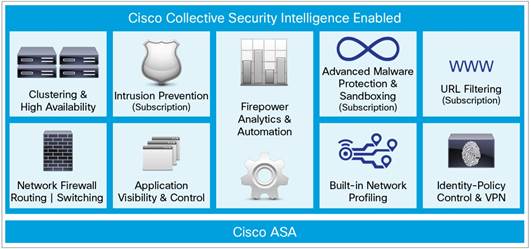

Функциональные особенности

Cisco ASA представляет собой многофункциональное устройство обеспечения безопасности, совмещающее следующие технологии:

- Межсетевой экран нового поколения (NGFW);

- Система гранулярного мониторинга и контроля приложений (Cisco AVC);

- Cистема построения VPN-туннелей (site-to-site IPsec);

- Система предотвращения вторжений нового поколения (NGIPS);

- Система Advanced Malware Protection (AMP) с функциями ретроспективной защиты

- Фильтрация URL-адресов на основе репутации и алгоритмов классификации;

- Система управления уязвимостями и SIEM.

Рассмотрим подробнее этот перечень подробнее.

Cisco NGFW

С развитием интернет-технологий классического межсетевого экрана CIsco ASA с инспекцией статусов сессий (stateful firewall), работающего на 3-4 уровнях модели OSI, стало недостаточно. Необходимо подниматься на прикладной уровень и отслеживать соответствующие протоколы и функции приложений. Так, к традиционным правилам (ACL) на основе IP headers и портов TCP/UDP, добавляются новые параметры в ACL:

- интерфейс/сетевая зона;

- VLAN tag;

- учетные записи AD;

- приложение;

- URL-адрес;

- атрибуты файла.

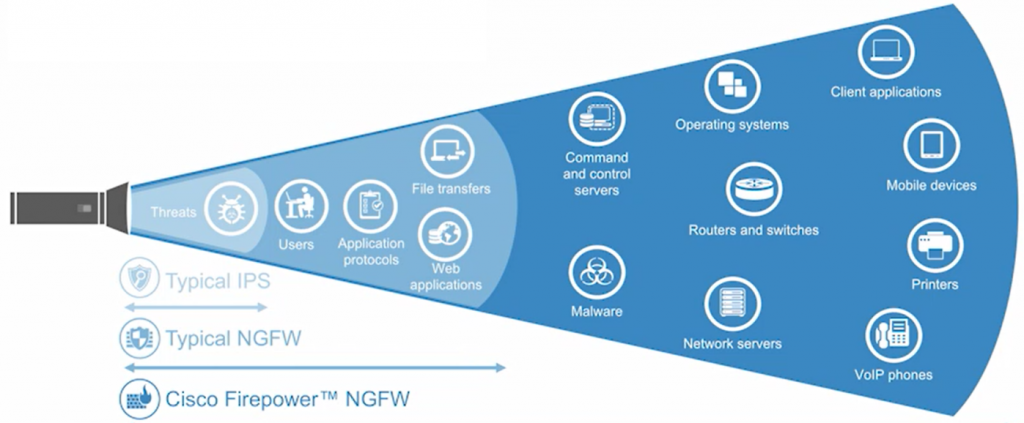

Cisco NGIPS

Next Generation Intrusion Prevent System — СПВ, в основе которой был Snort. Базовый метод обнаружения — сигнатурный анализ. NGIPS загружает новые образцы каждые два часа для поддержания актуальности базы атак. В распоряжении Cisco крупнейшая сеть детектирования угроз Talos. Важные отличительные особенности данной СПВ состоят в объеме анализируемых данных и автоматизации оценки влияния событий. За счет перманентного детального мониторинга сети система в реальном времени отслеживает её нормальное состояние и своевременно обнаруживает появляющиеся уязвимости. При этом необходимы механизмы снижения количества событий безопасности, требующих обработки пользователям. Для этого применяется автоматизация следующих процессов:

- обновление политик и правил предотвращения угроз;

- оценка ущерба, нанесенного угрозой;

- сопоставление пользователей и событий;

- создание отчетов.

Cisco AMP

Система борьбы с вредоносным кодом с функциями ретроспективной защиты действует на всех стадиях жизни атаки.

Базовые методы и ретроспективные технологии представлены в Таблицах 1 и 2. Первые три алгоритма основаны на анализе непосредственно файлов. Технологии поведенческого анализа используют индикаторы компрометации и динамический анализ файлов в песочнице для обнаружения вредоносов.

Таблица 1

|

Базовый технический подход |

Репутационная фильтрация |

Сигнатурный анализ |

|

Нечеткие отпечатки — ядро Ethos |

||

|

Машинное обучение — ядро Spero |

||

|

Поведенческий анализ |

Индикаторы компрометации |

|

|

Динамический анализ |

||

|

Расширенная аналитика |

||

|

Корреляция потоков |

Ретроспективные методы “включаются” уже после факта заражения, ставя во главе угла анализ действий злоумышленников и возможности реализации других атак в имеющейся инфраструктуре.

Таблица 2

|

Ретроспективный подход |

Ретроспектива |

Регистрация всех передаваемых файлов в сети |

|

Составление цепочки проведения атак |

Мониторинг неожиданных взаимодействий, анализ маршрутов в совершенных атаках |

|

|

Поведенческий анализ компрометации |

Анализ нестандартного поведения и построение комплексных сигнатур в масштабах сети |

|

|

Траектория подозрительных действий |

Фиксация траектории распространения зараженных файлов |

|

|

Охота на уязвимости |

Нахождение брешей в защите, сопоставление с индикаторами компрометации |

Совмещение таких подходов позволяет получить полную картину атаки, локализовать пострадавшие ресурсы и уделить дополнительное внимание уязвимостям сети.

Фильтрация URL

Фильтрация адресов производится по следующим параметрам:

- Категории, полученные в результате классификации (например, сайты знакомств, игр, поиска работы, информационные порталы и другие);

- Репутация или уровень риска (ранжируется от уровня 1, соответствующего высокому риску до 5-го уровня, свидетельствующем о надежном сайте);

- Совокупность категории и репутации (например, правило может блокировать все сайты знакомств с репутацией ниже 4 или любой ресурс с репутацией 1);

- Ручной список адресов.

В качестве источников данных используются текст внутри трафика HTTP и расшифрованного HTTPS, а также обнаруженные URL из сертификата CN в ходе инициации SSL-соединения.

В ручном режиме можно разрешить отдельные адреса, и такие правила будут иметь приоритет относительно применяемых автоматически.

Для ускорения работы системы на устройство скачивается локальная база URL-адресов. Она ежедневно обновляется из URL-облака, содержащего более 400 миллионов адресов. Локальная база бывает двух размеров: миллион и двадцать миллионов экземпляров. Для второго варианта требуется более 3.4 ГБ оперативной памяти, что следует учитывать при выборе модели ASA.

Существуют также принципиальные ограничения URL-фильтрации. Процесс начинается только после наступления следующих событий:

- инспектируемое соединение установлено между клиентом сервером;

- системой идентифицирован трафик HTTP/HTTPS;

- идентифицирован запрашиваемый URL.

При блокировке ресурса пользователю можно отобразить страницу с причиной и иной информацией, либо интерактивное предупреждение с возможностью продолжения перехода по запрашиваемому URL.

Централизованное управление

ASA обрабатывает значительные объемы информации. При этом используемые защитные технологии перекликаются в работе и используемых данных. Для обеспечения корреляции между ними и исключения дублирования событий безопасности нужен единый интерфейс, отображающий всю необходимую информацию по состоянию сети, пользователям, объектам, уязвимостям и инцидентам. Таким центром является Cisco Adaptive Security Device Manager (ASDM). Также есть аппаратная версия центра управления — CIsco FirePower Management Center (FMC), обеспечивающий максимальную производительность.

Модельный ряд

Cisco ASA представлена линейкой устройств 5500-X.

На данный момент в ней восемь устройств. В Таблице 3 приведены основные характеристики.

Таблица 3

| Параметр | 5506-X | 5508-X | 5516-X | 5525-X | 5545-X | 5555-X |

| Максимальная пропускная способность межсетевого экрана (stateful inspection, UDP-трафик), Мбит/с | 750 | 1000 | 1800 | 2000 | 3000 | 4000 |

| Пропускная способность межсетевого экрана (stateful inspection, смешанный трафик), Мбит/с | 300 | 500 | 900 | 1000 | 1500 | 2000 |

| Производительность AVC, Мбит/с | 250 | 450 | 850 | 1100 | 1500 | 1750 |

| Производительность AVC+IPS | 125 | 250 | 450 | 650 | 1000 | 1250 |

| Пропускная способность шифрования VPN (алгоритмы 3DES/AES), Мбит/с | 100 | 175 | 250 | 300 | 400 | 700 |

| Максимальное количество одновременных сессий | 50K | 100K | 250K | 500K | 750K | 1M |

| Предельное число IPsec VPN-соединений (site-to-site) | 50 | 100 | 300 | 750 | 2500 | 5000 |

| Предельное число виртуальных интерфейсов VLAN | 30 | 50 | 100 | 200 | 300 | 500 |

| Возможность резервирования в режиме Active/Active | Нет | Да | ||||

| Память, ГБ | 4 | 8 | 8 | 8 | 12 | 16 |

| Объем встроенного твердотельного накопителя, ГБ | 50 | 80 | 120 | 120 | 2*120 (RAID 1) | 2*120 (RAID 1) |

| Тип и количество сетевых портов | 8 GigE | 6 GigE copper | ||||

| Увеличение числа сетевых портов | Недоступно | 6 GigE copper или SFP | ||||

| Форм-фактор |

Настольный; Для установки в стойку |

1U для установки в стойку 19 | ||||

Отдельно стоит рассмотреть модель 5506-X, выпускаемую в двух дополнительных вариантах:

- Стандартное настольное исполнение с встроенной беспроводной точкой доступа 5506W-X;

- Промышленное исполнение расширенным температурным диапазоном для использования в агрессивных средах 5506H-X.

Резервирование

Все модели поддерживают сценарии аварийного переподключения (high availability): active/standby и active/active. Моделям выше 5506-X доступны оба варианта. В первом случае трафик идет через активное устройство и передается на второе при отказе первого. Если активны оба, то трафик идет через каждый межсетевой экран, распределяя нагрузку и передавая её полностью на одно из устройств в случае отказа дублёра.

Настройка ASA касается всех защитных компонентов системы. Обращайтесь за консультацией в выборе модели и конфигурировании устройств к партнеру Cisco со статусом “Premier Certified Partner” — системному интегратору ВИСТЛАН.

Заключение

Cisco ASA — это сочетание передовых технологий обеспечения сетевой безопасности Cisco, интегрированных в надежную аппаратную платформу. Такое решение противодействует изменяющимся угрозам безопасности и контролирует трафик компании.

- Комментарии

|

Менеджеры компании с готовностью ответят на ваши вопросы и оперативно подготовят коммерческое предложение.

|

Задать вопрос

|